15.09 // Деанонимизация пользователей и скрытых сервисов сети Tor на основе корреляции цепочек

Исследователи Prateek Mittal, Ahmed Khurshid, Joshua Juen, Matthew Caesar, Nikita Borisov из Университета Урбана-Шампейн (Иллинойс) предложили новый способ статистической атаки на сеть Tor.

Они обратили внимание на тот факт, что между различными цепочками, которые строят клиенты в сети Tor, существуют значительные корреляции, задаваемые в основном самым низкопропускным узлом. Этот факт был известен довольно давно, но исследователи утверждают, что только сейчас им удалось достичь приемлемых результатов для практической демонстрации атаки.

Вместо того, чтобы изучать статистические свойства трафика, который подвергается корреляции внешними серверами, данный метод основан на корреляции, вносимой самими цепочками сети Tor.

При этом возможно четыре варианта:

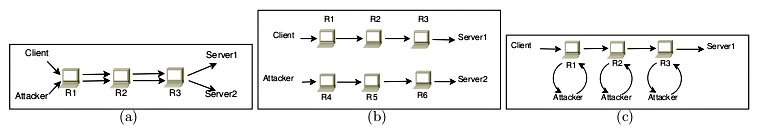

a) Если противник построит такую же цепочку, как и клиент, то будет очень высокая корреляция.

b) Если все узлы в цепочках противника и клиента будут разными, то корреляции не будет.

c.1) Если в обеих цепочках будет хотя бы один общий узел с низкой пропускной способностью (“бутылочное горлышко”), то корреляция трафика будет достаточно высокой.

c.2) Если общим узлом в обеих цепочках будет узел, не лимитирующий пропускную способность, то корреляция будет складываться из соотношений других таких узлов.

Несмотря на большое число узлов в сети (порядка 2500), исследователи запустили сканер узлов, который собрал статистические сведения за 18 часов. Это позволило им вычислять наиболее медленные узлы в цепочке пользователя, его сторожевые узлы, в ряде случаев доказать, что две разные цепочки принадлежат одному и тому же пользователю при прохождении через них трафика в течении 5 минут с вероятностью ошибки не более 1.5 %.

Рисунок ("c") также иллюстрирует атаку “обратного раскручивания” цепочки. При этом противнику достаточно иметь доступ к трафику пользователя, исходящему из Tor сети (на уровне веб-сайта, к которому идёт обращение; на уровне подконтрольного Exit-узла; на уровне перехвата сетевого трафика между Exit-узлом и сетевым ресурсом). Никаких искусственно вносимых модуляций не требуется и атака остаётся полностью незаметной (скрытной) как для узлов сети Tor, так и для самого пользователя. Необходим только перебор узлов (как в реальном времени, так и по заранее собранным образцам корреляций). Аналогично происходит установление узла сети Tor, осуществляющего связь со скрытым сервисом. Впрочем, на практике продемонстрировать эту атаку в полной мере им не удалось, а удалось лишь снизить уровень анонимности пользователя. Также в работе не сказано об алгоритме полного восстановления построенной пользователем цепочки, а лишь о нахождении в этой цепочке такого узла сети Tor, который имеет наименьшую пропускную способность.

Среди практических результатов авторам удалось продемонстрировать на реальном трафике лишь то, что если клиент скачивает по одной цепочке с двух разных серверов одновременно некоторые файлы, то два сервера могут установить факт того, что это один и тот же клиент, не только на основании одного исходящего узла, но и статистических корреляций трафика, вносимого другими узлами Tor на 95%-доверительном интервале с ошибкой менее 4% за 300 секунд (снижение свойства несвязываемости).

Несмотря на такие скромные результаты, авторы отмечают, что стремились сохранить свойство скрытности. Используя ботнеты для более агрессивных измерений пропускной способности Tor-узлов, противник может контролировать статистические параметры Tor-сети более точно.

Исследователи также отмечают, что по этическим соображениям они ограничились небольшим числом узлов для эксперимента и только своими источниками тестового анонимного трафика. Так как их методика уже создаёт утечку информации, чуствительную для анонимности Tor-пользователей, все собранные сырые статистические данные авторы защитили шифрованием, хранили в сети, закрытой файрволлом и уничтожили ненужные для конечных результатов исследования сведения.

При проведении атаки свойства непостоянства трафика между пользователем и сервером, которые используются в других работах, здесь скорее расцениваются как мешающие, что однако не мешает объединять разные подходы к статистическому анализу трафика в будущем.

Авторы отмечают, что их атака является первой скрытной низкозатратной статистической атакой, основанной на измерении пропускной способности узлов Tor. В качестве контрмер они предлагают изменения схемы балансирования нагрузки в сети Tor и создание механизма использования множества параллельных цепочек для одного TCP-соединения.

Публикация авторов подготовлена к 18-ой Конференции ACM по безопасности компьютеров и систем связи, Чикаго, Иллинойс, США, Октябрь 2011.